Managed Firewalls

Eine Firewall zu betreiben kann viel Zeitaufwand bedeuten. Kommen weitere Geräte hinzu erhöht das ebenso wie ein größer werdendes Team den Koordinationsbedarf.

Der Trend in der Informationstechnologie ist hier recht eindeutig. Konfiguriert wird in Code und zwar möglichst deklarativ. Nun stellt man sich diese Methoden, gerade dort wo sie noch keine Anwendung finden, recht abenteuerlich vor.

Wie soll das denn funktionieren, wenn ich für eine Firewall Regel nicht mehr hier und dort klicken muss?

Es wird programmiert und versioniert. Es wird deployed und pipelines in Betrieb genommen. In Testumgebungen werden ständig Generalproben durchgeführt. Merge Requests werden nach dem vier-Augen-Prinzip abgelehnt oder integriert. Hin- und wieder kommt es auch zu einem Forking, pull-requests, cherry-picks oder sonstigen - vermutlich erstmal - seltsam klingenden Praktiken.

Auch in kleineren Firmen oder kleineren Teams sind diese Methoden jedoch ebenso angebracht wie im Konzern. Die Qualität der Konfiguration im Hinblick auf die Konsistenz steigt enorm. Ebenso die Transparenz, da sich anhand von Variablen ablesen lässt, wie die Zielumgebung mal aussehen wird.

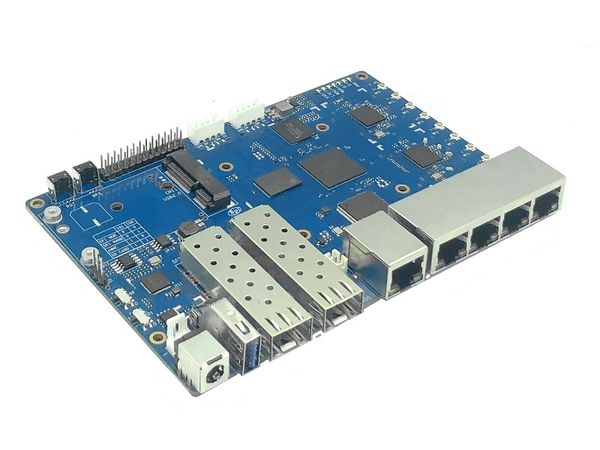

So kommen Tools wie Ansible nicht nur zur Pflege von Linux, Windows und macOS Systemen zum Einsatz. Längst werden auch exotischere Betriebssysteme wie OpenWrt , OPNsense oder Ruckkus Switche über Ansible mit Konfigurationen versorgt.

OpenWrt im Speziellen ist vielseitig, robust, zuverlässig sowie schnell. Es eignet sich als Firewall, als Access Point Betriebssystem aber auch für Geräte die beide Funktionen gleichzeitig haben. Beispielsweise lassen sich Wifi Umgebungen mit vielen Access Point einfach zentralisiert steuern - und zwar in code - und zwar deklarativ!

Haben Sie Interesse an Schulungen oder Beratungen, so konsultieren sie mich gerne.